Mengapa Keamanan Sistem Informasi Dibutuhkan?

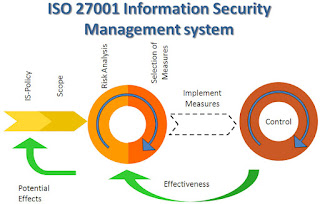

Manajemen keamanan informasi menjadi penting diterapkan agar informasi yang beredar di perusahaan dapat dikelola dengan benar sehingga perusahaan dapat mengambil keputusan berdasarkan informasi yang ada dengan benar pula dalam rangka memberikan layanan yang terbaik kepada pelanggan. ISM terdiri dari empat langkah:

- Identifikasi threats (ancaman) yang dapat menyerang sumber daya informasi perusahaan

- Mendefinisikan resiko dari ancaman yang dapat memaksakan

- Penetapan kebijakan keamanan informasi

- Menerapkan controls yang tertuju pada resiko

Ancaman

Ancaman keamanan informasi adalah seseorang, organisasi, mekanisme, atau peristiwa yang dapat berpotensi menimbulkan kejahatan pada sumber daya informasi perusahaan

Ancaman dapat berupa internal atau external, disengaja atau tidak disengaja

Resiko

Tindakan tidak sah yang menyebabkan resiko dapat digolongkan ke dalam empat jenis :

- Pencurian dan Penyingkapan tidak sah

- Penggunaan Tidak Sah

- Pembinasaan dan Pengingkaran Layanan yang tidak sah

- Modifikasi yang tidak sah

- Kebijakan Keamanan Informasi

Sebuah kebijakan keamanan infomasi bisa diimplementasikan menggunakan 5 pendekatan dibawah ini:

Tahap 1: Pengenalan project.

Tahap 2 Pengembangan kebijakan

Tahap 3: Konsultasi dan penyetujuan

Tahap 4: Kesadaran dan pendidikan

Tahap 5: Penyebaran kebijakan

Kontrol

Kontrol adalah mekanisme yang diimplementasikan untuk melindungi perusahaan dari resiko-resiko dan meminimalisir dampak dari resiko yang terjadi:

Technical control teknis dibangun didalam sistem oleh sistem pengembang sementara proses pengembangan berjalan.

Access control adalah dasar keamanan melawan ancaman oleh orang-orang yan tidak berkepentingan langsung/terkait.

Intrusion detection systems akan mencoba mencari tahu satu percobaan yang dilakukan ntuk menerobos keamanan sebelum menimbulkan kerusakan

IT Governance Indonesia ( ITGID ) merupakan lembaga pengembangan bidang teknologi informasi, ITGID siap membantu anda untuk memahami IT security dengan mengadakan pelatihan ISO 27001.

Implementasi Keamanan Sistem Informasi

Information Security Management System (ISMS) merupakan sebuah kesatuan system yang disusun berdasarkan pendekatan resiko bisnis, untuk pengembangan, implementasi, pengoperasian, pengawasan, pemeliharaan serta peningkatan keamaan informasi perusahaan. Dan sebagai sebuah sistem, keamanan informasi harus didukung oleh keberadaan dari hal-hal berikut:

Struktur organisasi

Biasanya berupa keberadaan fungsi-fungsi atau jabatan organisasi yang terkait dengan keamanan informasi. Misalnya; Chief Security Offi cer dan beberapa lainnya.

Kebijakan keamanan, atau dalam bahasa Inggris disebut sebagai Security Policy

Contoh kebijakan keamanan ini misalnya adalah sebagai berikut: Semua kejadian pelanggaran keamanan dan setiap kelemahan sistem informasi harus segera dilaporkan dan administrator harus segera mengambil langkah-langkah keamanan yang dianggap perlu. Akses terhadap sumber daya pada jaringanharus dikendalikan secara ketat untuk mencegah akses dari yangtidak berhak. Akses terhadap sistem komputasi dan informasi serta periferalnya harus dibatasi dan koneksi ke jaringan, termasuk logon pengguna, harus dikelola secara benar untuk menjamin bahwa hanya orang/ peralatan yang diotorisasi yang dapat terkoneksi ke jaringan.

Prosedur dan proses

Yaitu semua prosedur serta proses-prosesyang terkait pada usaha-usaha pengimplementasian keamanan informasi di perusahaan. Misalnya prosedur permohonan ijin akses aplikasi, prosedur permohonan domain account untuk staf/karyawan baru dan lain sebagainya.

Tanggung jawab

Tanggung jawab atau responsibility di sini adalah tercerminnya konsep dan aspek-aspek keamanan informasi perusahaan di dalam job description setiap jabatan dalam perusahaan. Begitu pula dengan adanya program- program pelatihan serta pembinaan tanggung jawab keamaan informasi perusahaan untuk staf dan karyawannya.

Sumber daya manusia

Adalah pelaksana serta obyek pengembangan keamanan informasi di perusahaan. Manusia yang bisa memperbaiki serta merusak semua usaha-usaha tersebut.

Tujuan Implementasi ISO 27001

Standar Internasional Keamanan Iformasi ISO 27001 dapat diterapkan pada semua jenis organisasi (perusahaan komersial, instansi pemerintah, organisasi non-profit, dsb). Standar ini menetapkan persyaratan untuk penetapan, penerapan, operasi, pemantauan, peninjauan, pemeliharaan dan peningkatan suatu ISMS terdokumentasi dalam konteks risiko organisasi bisnis secara keseluruhan.

Standar ini menentukan persyaratan pelaksanaan kontrol keamanan disesuaikan dengan kebutuhan organisasi. ISMS dirancang untuk menjamin pemilihan kontrol keamanan yang memadai dan proporsional yang melindungi aset informasi dan memberikan kepercayaan kepada para pihak yang berkepentingan.

Implementasi ISO 27001 ini bertujuan untuk memberikan gambaran implementasi sistem manajemen keamanan informasi berstandar internasional kepada perusahaan, organisasi nirlaba, instansi atau publik agar dapat mempelajari dan mencobamengimplementasikannya di lingkungan sendiri. Implementasi ISO 27001 pada kegiatannya juga mencoba melakukan kegiatan audit terhadap semua aspek terkait, seperti: kondisi jaringan komputer lokal, policy, manajemen SDM,organisasi keamanan informasi, dan lain-lain.

IT Governance Indonesia ( ITGID ) merupakan lembaga pengembangan bidang teknologi informasi, ITGID siap membantu anda untuk memahami IT security dengan mengadakan pelatihan ISO 27001.

Komentar

Posting Komentar